Wykorzystujemy na swojej stronie internetowej zarówno niezbędne pliki cookies w ramach zapewnienia możliwości poprawnego korzystania ze strony oraz poprawy jej funkcjonowania, a także opcjonalne pliki funkcjonalne i statystyczno-analityczne, na które możesz wyrazić zgodę lub odrzucić ich wykorzystywanie podczas swojej sesji na stronie internetowej. Wszystkie niezbędne pliki cookies wykorzystywane do poprawnego funkcjonowania strony oraz ulepszenia jej są plikami sesyjnymi, a pliki funkcjonalne i statystyczno-analityczne są plikami stałymi, których okres przechowywania jest określony odgórnie przez ich dostawców. Informacje o okresie przechowywania są zawarte w widoku szczegółowym plików cookies.

Antywirus to przeszłość – EDR jest inteligentniejszy i skuteczniejszy

Tematy poruszane w tym artykule

Z tego artykułu dowiesz się:

- czym różni się to zabezpieczenie od tradycyjnych antywirusów,

- jakie są kluczowe funkcje i korzyści płynące z jego zastosowania,

- czym kierować się wybierając system EDR.

Używasz antywirusa do ochrony swojej organizacji przed cyberatakami? Niestety, ale to może być niewystarczające, nawet jeśli wybierzesz najlepsze rozwiązanie na rynku.

W skrócie – Antywirus to już przeszłość. EDR jest inteligentniejszy i skuteczniejszy.

Badania Malware Protection Test (art. po ang.) wykazały, że najskuteczniejszy antywirus – jakim okazał się Avast – odnotował 95,3% skuteczności w wykrywaniu zagrożeń offline.

Co więcej, aż 84% specjalistów ds. bezpieczeństwa uważa (art. po ang.), że każdy atak zaczyna się od punktu końcowego. W tym miejscu na scenę wkracza EDR – narzędzie, które nie tylko szybko wykrywa zagrożenia, ale i natychmiast na nie reaguje, stając się kluczowym elementem współczesnej ochrony sieci.

Różnice między tradycyjnymi programami antywirusowymi a EDR (Endpoint Detection and Response)

Aby lepiej zobrazować, jak działa EDR, postanowiliśmy zastawić go z tradycyjnym antywirusem.

Podejście do bezpieczeństwa

Wyobraź sobie, że tradycyjny antywirus pracuje jak strażnik przy wejściu do budynku, który sprawdza listę znanych przestępców. Jeśli ktoś z jego listy próbuje wejść do środka – strażnik go zatrzyma. A co, jeśli przyjdzie ktoś kogo nie ma na liście? Strażnik może nie dostrzec zagrożenia i go wpuścić. Tak samo jest z antywirusem i nieznanymi mu dotychczas cyberzagrożeniami.

Reagowanie na zagrożenie

EDR nie tylko zauważa problemy – potrafi też na nie szybko reagować. Może na przykład wyłączyć dany program, żeby problem się nie rozprzestrzenił. Tradycyjny antywirus również reaguje na wykryte zagrożenia, ale jego możliwości są zwykle ograniczone do blokowania lub usuwania zidentyfikowanych szkodliwych plików.

Metody wykrywania

Metody wykrywania zagrożeń również się różnią. Antywirus opiera się głównie na sygnaturach, czyli unikalnych „odciskach palców” znanych wirusów. Jeśli napotka plik pasujący do takiej sygnatury, blokuje go. EDR idzie o krok dalej – wykorzystuje zaawansowaną analizę behawioralną. Obserwuje, jak zachowują się programy i użytkownicy, co pozwala mu wykryć nie tylko znane, ale też zupełnie nowe, dotąd niespotykane zagrożenia.

Analiza i raportowanie

Gdy spojrzymy na możliwości analizy i raportowania, różnica staje się jeszcze bardziej widoczna. Antywirus oferuje zazwyczaj podstawowe raporty o wykrytych i usuniętych zagrożeniach. EDR natomiast wyposażony jest w rozbudowane narzędzia do analizy forensycznej, które pozwalają na szczegółowe badanie incydentów, odtwarzanie przebiegu ataku krok po kroku i generowanie kompleksowych raportów.

Przeznaczenie

A co z zastosowaniem danych rozwiązań? Antywirus najlepiej sprawdza się w wykrywaniu znanych zagrożeń. EDR natomiast świetnie radzi sobie z nowymi, nawet najbardziej zaawansowanymi zagrożeniami. Odwołując się do naszej analogii jest jak doświadczony ochroniarz, który potrafi rozpoznać podejrzane zachowanie, nawet jeśli nigdy wcześniej nie spotkał się z danym przestępcą.

Zakres ochrony

Zakres ochrony to kolejny obszar, w którym EDR wyraźnie przoduje. Antywirus zazwyczaj działa lokalnie na pojedynczych urządzeniach. EDR natomiast oferuje scentralizowane zarządzanie i monitorowanie wszystkich punktów końcowych w organizacji, takich jak:

- komputery stacjonarne i laptopy pracowników;

- smartfony i tablety używane do celów służbowych;

- serwery fizyczne i wirtualne;

- urządzenia IoT (Internet of Things), np. inteligentne kamery bezpieczeństwa;

- drukarki sieciowe i urządzenia wielofunkcyjne;

- systemy kontroli dostępu, np. elektroniczne zamki w budynkach;

- przemysłowe systemy sterowania (ICS) w fabrykach;

- sprzęt medyczny w szpitalach podłączony do sieci;

- systemy OT (Operational Technology, tj. technologia operacyjna) i ICS (Industrial Control Systems, tj. przemysłowe systemy sterowania) używane chociażby w fabrykach czy infrastrukturze krytycznej.

EDR monitoruje i chroni wszystkie te urządzenia jednocześnie, dając administratorom pełny obraz bezpieczeństwa całej infrastruktury IT organizacji.

Warto zwrócić uwagę na możliwości reakcji. Antywirus zazwyczaj ogranicza się do blokowania lub usuwania zidentyfikowanych zagrożeń. EDR oferuje znacznie więcej – może izolować zainfekowane urządzenia, blokować podejrzane procesy, a nawet wspierać specjalistów w dalszej analizie incydentu.

Tabela porównująca tradycyjny program antywirusowy oraz EDR.

Kluczowe funkcje EDR

Wiemy już, jak EDR wypada w porównaniu z tradycyjnym antywirusem, czas przyjrzeć się bliżej jego funkcjom, które sprawiają, że jest tak skuteczny w walce z cyberzagrożeniami.

Analiza zachowań

EDR wykorzystuje zaawansowane algorytmy uczenia maszynowego do ciągłego monitorowania aktywności punktów końcowych. System zbiera szeroki zakres danych, w tym informacje o procesach, zmianach konfiguracji, połączeniach sieciowych czy transferach plików. Te dane są następnie analizowane w czasie rzeczywistym, aby wykryć:

- Wskaźniki kompromitacji (IOC – Indicators of Compromise) – konkretne ślady lub dowody, że ktoś uzyskał dostęp do naszych zasobów. Przykładem może być nietypowa historia logowań na konta uprzywilejowane lub nagłe pobranie dużej ilości danych na zewnętrzny serwer;

- Wskaźniki ataku (IOA – Indicators of Attack) – działania, jakie atakujący podejmuje w czasie ataku – w fazie przygotowania i rekonesansu lub ataku właściwego. Może to być na przykład nieautoryzowane skanowanie portów czy prośby o uzyskanie dostępu do zasobów, które nie zostały wsyłane przez nikogo z firmy.

Automatyczne reakcje

Gdy EDR wykryje podejrzane działanie, nie czeka na polecenia i od razu przechodzi do działania. Jego reakcje oparte są na predefiniowanych regułach lub wnioskach z algorytmów uczenia maszynowego. Mogą one obejmować:

- kwarantannę, czyli izolację zainfekowanego urządzenia od sieci, zapobiegając rozprzestrzenianiu się zagrożenia na inne urządzenia;

- blokowanie podejrzanych procesów,

- cofnięcie zmian wprowadzonych przez złośliwe oprogramowanie i przywrócenie systemu do bezpiecznego stanu.

System może również automatycznie priorytetyzować alerty według ich priorytetów, co pozwala zespołom bezpieczeństwa skupić się na najpoważniejszych zagrożeniach.

Śledzenie zagrożeń

EDR nie tylko reaguje na pojedyncze incydenty, ale także buduje szerszy obraz zagrożeń. System łączy dane z wielu źródeł, w tym z tzw. threat Intelligence, czyli serwisami, które pozyskują i analizują informacje o nowych cyberzagrożeniach.

Co więcej, EDR może też mapować zebrane dane z publiczej bazy wiedzy MITRE ATT&CK. Zawiera ona szczegółowe informacje o taktykach i technikach stosowanych przez hakerów, opracowane przez organizację non-profit MITRE.

Dzięki tym danym system może identyfikować bieżące ataki, jak i przewidywać przyszłe zagrożenia. Wspiera również proaktywne „polowanie na zagrożenia” (Threat Hunting) – proces, w którym analitycy bezpieczeństwa aktywnie poszukują ukrytych zagrożeń w sieci, zanim te zdążą wyrządzić szkody. EDR umożliwia przeprowadzanie zaawansowanych zapytań i analiz w celu wykrycia ukrytych zagrożeń, takich jak zaawansowane ataki persistent threat (APT). APT to złożone i długotrwałe ataki, które służą do osiągnięcia określonych celów. Mogą być one finansowane przez rządy lub organizacje, a ich działania często pozostają niewykryte przez długi czas.

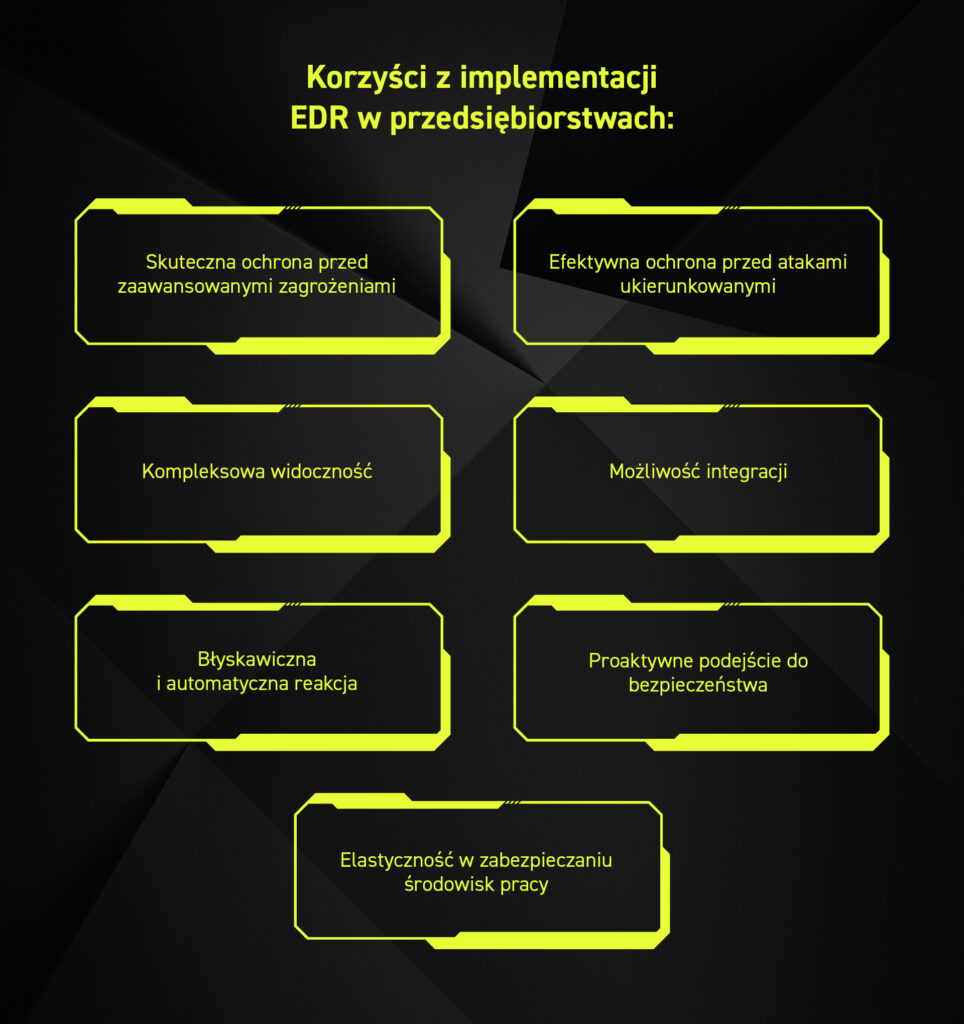

Korzyści z implementacji EDR

- Skuteczna ochrona przed zaawansowanymi zagrożeniami: wykrywa nieznane i zaawansowane ataki, w tym tzw. ataki „fileless”, które nie zostawiają śladów na dysku – operując tylko w pamięci komputera.

- Kompleksowa widoczność: zapewnia pełny obraz aktywności na punktach końcowych, takich jak komputery, telefony czy serwery.

- Błyskawiczna i automatyczna reakcja: autonomicznie izoluje zagrożenia i blokuje podejrzane procesy.

- Proaktywne podejście do bezpieczeństwa: aktywnie poszukuje zagrożeń. Nie czeka na atak, co pozwala wykryć problemy zanim spowodują szkody.

- Efektywna ochrona przed atakami ukierunkowanymi: skutecznie wykrywa subtelne oznaki zaawansowanych ataków, które są specjalnie przygotowane dla konkretnej organizacji.

- Elastyczność w zabezpieczaniu środowisk pracy: chroni rozproszone środowiska i urządzenia BYOD (Bring Your Own Device – prywatne urządzenia pracowników używane do celów służbowych).

- Możliwość integracji: współpracuje m.in. z SIEM (Security Information and Event Management, czyli systemem do zarządzania informacjami i zdarzeniami bezpieczeństwa) i innymi oprogramowaniami, tworząc solidny ekosystem ochronny.

Praktyczne wskazówki dotyczące wyboru odpowiedniego rozwiązania EDR

Znamy już podstawy i teorię – czas przejść do praktyki! Tu jednak pojawia się pytanie – jaki system wybrać? Mamy kilka propozycji, które pomogą ci wybrać odpowiedni system EDR dla twojej organizacji

Na co zwrócić uwagę, wybierając system EDR?

- Zaawansowana analiza behawioralna: Wybierz system, który wykracza poza tradycyjne metody oparte na sygnaturach. Skuteczne EDR powinno wykorzystywać analizę behawioralną do wykrywania wskaźników ataku (IOA), umożliwiając wykrycie podejrzanych działań zanim dojdzie do włamania.

- Potencjalne ryzyko wynikające z integracji z istniejącą infrastrukturą: Według badania PwC (raport po ang.) z 2019, 38% organizacji uważa, że integracja nowych systemów z obecnym środowiskiem IT to największe zagrożenie dla ich cyberbezpieczeństwa. Wdrożenie systemu EDR, który nie jest natywnie wspierany przez istniejącą infrastrukturę, może prowadzić do problemów operacyjnych lub zwiększonego ryzyka bezpieczeństwa. Dlatego kluczowe jest dokładne przeanalizowanie, jak dany EDR będzie współpracował z obecnymi systemami.

- typy urządzeń i systemów operacyjnych używanych w firmie,

- branżowe wymagania i regulacje,

- skalę organizacji i planowany wzrost,

- specyficzne procesy biznesowe.

- Automatyzacja odpowiedzi na zagrożenia: Funkcje automatycznej reakcji mogą znacząco przyspieszyć odpowiedź na incydenty i zmniejszyć obciążenie zespołu bezpieczeństwa.

- ograniczenia funkcjonalne: należy ocenić, czy wybrane rozwiązanie zapewni pełną funkcjonalność wymaganą przez organizację;

- koszty: warto rozważyć, czy nie będziemy musieli płacić za funkcje chmurowe, których nie możemy wykorzystać ze względu na wewnętrzne polityki.

- Skalowalność i elastyczność: Upewnij się, że wybrane rozwiązanie EDR może rosnąć wraz z Twoją organizacją i dostosowywać się do zmieniających się potrzeb bezpieczeństwa.

Pamiętaj, że nie istnieje „najlepsze” rozwiązanie EDR pasujące do wszystkich organizacji. Kluczowe jest znalezienie systemu, który najlepiej odpowiada unikalnym potrzebom i specyfice Twojej firmy.

EDR – broń na miarę współczesnych zagrożeń

W dzisiejszych czasach tradycyjne antywirusy zwyczajnie nie nadążają za coraz bardziej zaawansowanymi cyberatakami. Każdy nowy dzień przynosi wyzwania, które mogą zagrozić danym, reputacji i stabilności twojej firmy. Wybór nowoczesnych rozwiązań to nie tylko ochrona przed zagrożeniami – to krok ku spokojowi, pewności i świadomości, że ty i twój zespół jesteście dobrze przygotowani na to, co przyniesie przyszłość.