Wykorzystujemy na swojej stronie internetowej zarówno niezbędne pliki cookies w ramach zapewnienia możliwości poprawnego korzystania ze strony oraz poprawy jej funkcjonowania, a także opcjonalne pliki funkcjonalne i statystyczno-analityczne, na które możesz wyrazić zgodę lub odrzucić ich wykorzystywanie podczas swojej sesji na stronie internetowej. Wszystkie niezbędne pliki cookies wykorzystywane do poprawnego funkcjonowania strony oraz ulepszenia jej są plikami sesyjnymi, a pliki funkcjonalne i statystyczno-analityczne są plikami stałymi, których okres przechowywania jest określony odgórnie przez ich dostawców. Informacje o okresie przechowywania są zawarte w widoku szczegółowym plików cookies.

Bezpieczeństwo w DevOps: DevSecOps i najlepsze praktyki

Tematy poruszane w tym artykule

Czego dowiesz się z tego artykułu:

- Jak sprawnie zintegrować bezpieczeństwo z procesem DevOps

- Czy wdrożenie DevSecOps to słuszne podejście

- Jak płynnie wdrożyć DevSecOps w organizacji przy wykorzystaniu najlepszych praktyk

Bezpieczeństwo w DevOps

Jeśli niejednokrotnie zastanawiałeś się, jak skutecznie zapewnić bezpieczeństwo w rozbudowanym środowisku IT, mamy dla ciebie garść przydatnych informacji.

Liczba narzędzi rośnie, a tempo pracy nigdy nie było tak szybkie. Dodatkowo musisz uwzględnić nie tylko zmieniające się wymagania rynkowe, ale także zaadresować wszystkie palące kwestie związane z bezpieczeństwem cybernetycznym.

Zaliczają się do nich m. in:

- rosnąca popularność ransomware,

- coraz większa ilość urządzeń IoT wykorzystywanych w organizacji, które trzeba odpowiednio zabezpieczyć,

- zagrożenia związane z powszechnym wykorzystaniem AI i przetwarzaniem danych w chmurze.

Co to jest DevSecOps

DevSecOps to skrót od trzech słów – Development, Security, Operations. Dodatkowy człon “Sec” bezpośrednio wskazuje na zaadresowanie kwestii związanych z bezpieczeństwem cybernetycznym w procesie tworzenia, rozwoju oraz aktualizacji oprogramowania i usług.

W skrócie – DevSecOps można opisać jako zbiór dobrych praktyk, które integruje zabezpieczenia (security) z procesem DevOps (rozwoju oprogramowania i operacji IT). Celem jest włączenie zabezpieczeń jako integralnej części całego cyklu życia oprogramowania, zamiast rozdzielania ich na osobny etap na końcu. Wdrożenie DevSecOps pozwala skuteczniej identyfikować i reagować na zagrożenia, nie spowalniając jednocześnie procesu dostarczenia aplikacji.

Kluczową różnicą pomiędzy DevSecOps, a metodyką DevOps jest ścisła integracja wszystkich działań związanych z bezpieczeństwem oprogramowania bezpośrednio w procesie jego tworzenia. Dzięki temu masz pewność, że oprogramowanie spełnia wszystkie najważniejsze wymagania dotyczące bezpieczeństwa cybernetycznego. Są one podwalinami procesu tworzenia, a nie dodatkowym elementem, który jest dodawany na finalnym etapie rozwoju produktu.

W DevSecOps, bezpieczeństwo jest wbudowane w każdy etap procesu, co pozwala na szybsze wykrywanie i usuwanie zagrożeń.

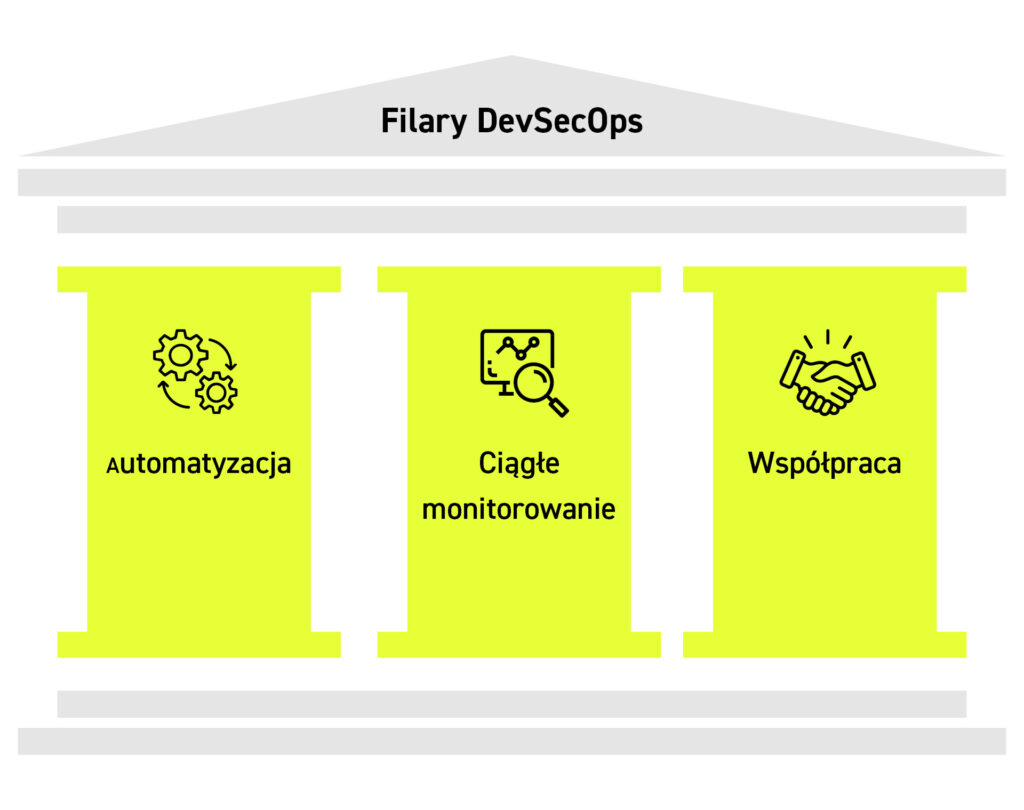

Kluczowe filary DevSecOps

Dzięki temu podejściu DevSecOps masz pewność, że testy bezpieczeństwa wykonywane są automatycznie i na bieżąco informują o wszelkich nieprawidłowościach oraz problemach, które należy rozwiązać. Dodatkowo współpraca pomiędzy zespołami IT, Security oraz utrzymania w procesie rozwoju oprogramowania pozwala na lepsze zrozumienie potencjalnych zagrożeń.

Jakie korzyści osiągniesz wdrażając DevSecOps w swojej organizacji?

- Redukcja ryzyka – minimalizacja ryzyka podatności poprzez wczesne wykrywanie błędów i ich naprawę

- Oszczędność czasu i kosztów – integracja procesów bezpieczeństwa bezpośrednio z rozwojem oprogramowania oszczędza czas potrzebny na testy, a także optymalizuje koszty

- Poprawa jakości oprogramowania – dzięki zintegrowaniu bezpieczeństwa na każdym etapie produkcji finalnie otrzymujesz produkt o wyższej jakości

- Wysoki poziom zgodności z regulacjami prawnymi – zautomatyzowane procesy pozwalają zapewnić zgodnośc z przepisami prawnymi dotyczącymi bezpieczeństwa upraszaczając jednocześnie zapewnienie zgodności z nimi

- Lepsza komunikacja i współpraca – skupienie się na wspólnym celu jakim jest bezpieczeństwo sprzyja przepływowi informacji oraz lepszej komunikacji pomiędzy zespołami rozwoju oprogramowania, operacji oraz bezpieczeństwa

- Większa odporność na zagrożenia – dzięki wdrożonym narzędziom monitorującym i i reagującym można szybciej przeciwdziałać, zapobiegać oraz ograniczać skutki incydentów.

Mimo zalet DevSecOps należy jednak wiedzieć, że przejście z klasycznego modelu DevOps na DevSecOps wymagać będzie od organizacji zaadresowania największych wyzwań. Niezbędne kroki do sprawnego i skutecznego wdrożenia metodyki DevSecOps to:

- przeszkolenie pracowników

- implementacja dodatkowych narzędzi

- zidentyfikowanie problemów

Przykłady udanego wdrożenia DevSecOps w popularnych organizacjach

Z benefitów płynących z wdrożenia DevSecOps, korzystają największe firmy technologiczne na świecie.

- Netflix – największa platforma streamingowa z serialami i filmami wykorzystuje metodykę DevSecOps w zapewnianiu bezpieczeństwa infrastruktury chmurowej. Netflix wdrożył automatyczne skalowanie podatnośći, autorskie rozwiązania monitorujące zmiany w konfiguracji infrastruktury chmurowej oraz system symulacji awarii i potencjalnych ataków.

- Adobe – na podstawie metodyki DevSecOps dostawca popularnego pakietu programów kreatywnych stworzył rozwiązanie Adobe Security Automation Freamwork, które automatyzuje audyty oraz monitoruje zgodność organizacji z politykami bezpieczeństwa

- NASA – zapewnienie bezpieczeństwa w kontekście misji kosmicznych jest niezbędne. NASA wykorzystuje podejście DevSecOps do automatyzacji testów bezpieczeństwa oraz ciągłego monitorowania bezpieczeństwa podczas rozowju oprogramowania wykorzystywanego w misjach kosmicznych.

Jak DevSecOps integruje bezpieczeństwo z DevOps

W jaki sposób podejście DevSecOps jest integrowane z klasyczną metodyką DevOps, która stanowi podwaliny działania w modelu DevSecOps?

DevSecOps integruje bezpieczeństwo z DevOps, tworząc holistyczne podejście, czyli szybkie, bezpieczne i niezawodne dostarczanie oprogramowania, bazując na kilku kluczowych aspektach:

- Automatyzacji testów bezpieczeństwa – zautomatyzowanie i wdrożenie testów bezpieczeństwa w procesy CI/CD pozwala na szybkie i sprawne wykrywanie oraz naprawianie wszelkich podatności na wczesnych etapach rozwoju.

- Bezpieczne tworzenie i zarządzanie infrastrukturą – dzięki podejściu IaC (Infrastruture as a Code) masz pewność, że każde środowisko wykorzystywane do tworzenia oprogramowania jest odpowiednio zabezpieczone

- Integracji z pipeline DevOps – aby nie zaburzać cyklu pracy, narzędzia bezpieczeństwa wykorzystywane przez DevSecOps są pełni zintegrowane z pipeline DevOps, co oznacza, że testy bezpieczeństwa, audyty i kontrole są automatycznie uruchamiane na każdym etapie – od kodowania, przez testowanie, aż po wdrożenie i monitorowanie produkcji.

- Zarządzaniu tożsamością i dostępem (IAM) – DevSecOps dba o to, żeby odpowiednio zarządzać tożsamością i dostępem. Pozwala to kontrolować zasoby, które wykorzystywane są w danym projekcie. W DevSecOps stosuje się również politykę Zero Trust oraz minimalnych uprawnień, które zabezpieczają przed utratą cennych danych.

Najważniejsze narzędzia DevSecOps (Checkmarx, SonarQube, Snyk, Aqua Security)

Przejście z klasycznego modelu DevOps na DevSecOps wymagać będzie wdrożenia dedykowanych narzędzi. Na rynku znajduje się spora ilość rozwiązań umożliwiających pracę w modelu DevSecOps. Żebyś nie musiał tracić czasu na ich szukanie oraz analizę, przygotowaliśmy dla ciebie krótką ściągawkę z opisem najważniejszych, sprawdzonych oraz najpopularniejszych narzędzi.

Z jakich narzędzi DevSecOps warto korzystać?

Checkmarx

Checkmarx to narzędzie do analizy bezpieczeństwa kodu, które oferuje różnorodne skanery, takie jak SAST (Static Application Security Testing) i DAST (Dynamic Application Security Testing).

Funkcje:

- Skanowanie kodu źródłowego pod kątem podatności bezpieczeństwa.

- Integracja z systemami CI/CD i repozytoriami kodu.

- Raportowanie i śledzenie problemów związanych z bezpieczeństwem.

Zastosowanie Checkmarx :

Checkmarx pomoże Ci w identyfikacji i naprawie problemów z bezpieczeństwem na różnych etapach cyklu życia oprogramowania.

SonarQube

SonarQube to narzędzie do analizy jakości kodu. Pomaga identyfikować błędy, wady i luki w zabezpieczeniach kodu źródłowego.

Funkcje SonarQube:

- Automatyczne skanowanie kodu pod kątem błędów i podatności.

- Integracja z popularnymi systemami kontroli wersji i narzędziami CI/CD.

- Obsługa wielu języków programowania.

Zastosowanie SonarQube:

Rozwiązanie możesz wykorzystać do wczesnego wykrywania problemów z bezpieczeństwem w kodzie źródłowym i zapewnienia zgodności z najlepszymi praktykami programistycznymi.

Snyk

Dzięki Snyk możesz zarządząć bezpieczeństwem zależności open-source, które identyfikuje i pomaga naprawiać podatności w zależnościach.

Funkcje Synk:

- Skanowanie zależności, kontenerów i kodu źródłowego pod kątem podatności.

- Automatyczne aktualizacje podatnych zależności.

- Integracja z CI/CD, GitHub, GitLab i innymi narzędziami DevOps.

Zastosowanie Synk:

Snyk wykorzystać możesz do zarządzania bezpieczeństwem w projektach, które utylizują duże ilości komponentów open-source.

Aqua Security

Aqua Security jest narzędziem do zabezpieczania aplikacji chmurowych, kontenerów i Kubernetesa.

Funkcje Aqua Security:

- Skanowanie obrazów kontenerów pod kątem podatności i zgodności z politykami bezpieczeństwa.

- Monitorowanie uruchomionych kontenerów w czasie rzeczywistym.

- Zabezpieczenia na poziomie Kubernetes i chmury.

Zastosowanie Aqua Security:

W nowoczesnych architekturach opartych na mikroserwisach ważna jest ochrona środowisk chmurowych i kontenerowych. Aqua security pomoże w zarządzaniu tymi obszarami.

Pamiętaj! Narzędzia są kluczowe w procesie DevSecOps, ponieważ pozwolą Ci na ciągłą integrację i dostarczanie oprogramowania, zapewniając, że bezpieczeństwo jest integralną częścią każdego etapu cyklu życia aplikacji. Co istotne wykorzystanie danych narzędzi zależy od rodzaju, charakterystyki oraz wymagań danego projektu.

Najlepsze praktyki w DevSecOps

Na koniec przygotowaliśmy również listę dobrych praktyk, które pomogą w szybkim i skutecznym wdrożeniu DevSecOps. Stosowanie się do naszej listy wskazówek pozwoli Ci w pełni wykorzystać potencjał integracji bezpieczeństwa z procesem tworzenia oprogramowania w modelu DevOps.

1. Wczesna integracja bezpieczeństwa (Shift Left Security)

Przesuń bezpieczeństwo na wcześniejsze etapy cyklu życia oprogramowania, już na poziomie projektowania i programowania.

Jak przeprowadzić implementację?

- Wykorzystaj narzędzia do analizy statycznej (SAST) podczas tworzenia kodu.

- Wykonuj regularne przeglądy bezpieczeństwa już na etapie projektowania (Threat Modeling).

2. Automatyzacja testów bezpieczeństwa

Automatyzuj testy bezpieczeństwa w ramach pipeline’u CI/CD, aby szybciej wykrywać i naprawiać podatności.

Jak przeprowadzić implementację?

- Wdróż narzędzia do automatycznego skanowania kodu, zależności i kontenerów.

- Regularnie testuj bezpieczeństwo aplikacji na różnych etapach (SAST, DAST, IAST).

3. Monitorowanie i logowanie w czasie rzeczywistym

Stale monitoruj aplikację i infrastrukturę pod kątem zagrożeń bezpieczeństwa.

Jak przeprowadzić implementację?

- Wdróż narzędzia do monitorowania aplikacji w czasie rzeczywistym (np. Aqua Security, Prometheus).

- Zbieraj i analizuj logi z różnych źródeł (np. aplikacje, kontenery, serwery) w celu wykrywania nieautoryzowanych działań.

4. Ciągłe szkolenie zespołów

Przeprowadzaj regularne szkolenia zespołów programistycznych, operacyjnych i bezpieczeństwa w zakresie najlepszych praktyk DevSecOps.

Jak przeprowadzić implementację?

- Organizuj praktyczne warsztaty i szkolenia z zakresu bezpieczeństwa aplikacji. Bazuj na dobrych praktykach oraz realnych przykładach (Case Studies/Studia Przypadków)

- Promuj kulturę DevSecOps, w której każdy członek zespołu czuje się odpowiedzialny za bezpieczeństwo.

5. Bezpieczeństwo kontenerów i chmury

Zadbaj o zabezpieczenie środowisk kontenerowych i chmurowych poprzez stosowanie odpowiednich polityk i narzędzi.

Jak przeprowadzić implementację?

- Przed wdrożeniem do produkcji regularnie skanuj obrazy kontenerów pod kątem podatności.

- Stosuj zasady polityk bezpieczeństwa i minimalnych uprawnień w Kubernetes i innych platformach chmurowych.

6. Zarządzanie zależnościami i licencjami

Sprawuj kontrolę nad zależnościami i ich licencjami, aby unikać wprowadzenia podatnych lub niezgodnych komponentów do projektu.

Jak przeprowadzić implementację?

- Regularnie skanuj zależności pod kątem znanych podatności (np. za pomocą Snyk).

- Świadomie zarządzaj licencjami open-source, aby uniknąć problemów prawnych.

7. Przeprowadzanie regularnych audytów i przeglądów bezpieczeństwa

Systematycznie przeprowadzaj audyty i przeglądy bezpieczeństwa, aby identyfikować luki i dostosowywać polityki bezpieczeństwa.

Jak przeprowadzić implementację?

- Wykonuj cykliczne audyty kodu i infrastruktury.

- Dokonuj przeglądów zgodności z regulacjami i normami bezpieczeństwa (np. RODO, CIS, NIS2).

8. Zarządzanie ryzykiem

Przygotuj i testuj plany reagowania na incydenty bezpieczeństwa.

Jak przeprowadzić implementację?

- Opracuj i wdróż plan reakcji na incydenty (Incident Response Plan).

- Regularnie przeprowadzaj symulacje incydentów w celu sprawdzenia skuteczności procedur.

9. Kultura współpracy i komunikacji

Stwórz i promuj środowisko pracy, w którym zespoły programistyczne, operacyjne i bezpieczeństwa ściśle współpracują.

Jak przeprowadzić implementację?

- Przeprowadzaj regularne spotkania między zespołami DevOps i SecOps.

- Dziel się wiedzą i najlepszymi praktykami w zakresie bezpieczeństwa.

DevSecOps odpowiedzią na aktualne problemy związane z bezpieczeństwem cybernetycznym

Jak widzisz DevSecOps jest podejściem, które integruje bezpieczeństwo w całym cyklu życia oprogramowania, od fazy projektowania po wdrożenie i eksploatację. Wdrożenie DevSecOps pozwoli zaadresować największe problemy związane z bezpieczeństwem cybernetycznym z uwzględnieniem specyfiki organizacji. Co istotne, dzięki DevSecOps, poza poprawą poziomu bezpieczeństwa cybernetycznego w całym procesie tworzenia i rozwoju oprogramowania, zyskasz również oszczędność czasu i pieniędzy, a także większą elastyczność.