Wykorzystujemy na swojej stronie internetowej zarówno niezbędne pliki cookies w ramach zapewnienia możliwości poprawnego korzystania ze strony oraz poprawy jej funkcjonowania, a także opcjonalne pliki funkcjonalne i statystyczno-analityczne, na które możesz wyrazić zgodę lub odrzucić ich wykorzystywanie podczas swojej sesji na stronie internetowej. Wszystkie niezbędne pliki cookies wykorzystywane do poprawnego funkcjonowania strony oraz ulepszenia jej są plikami sesyjnymi, a pliki funkcjonalne i statystyczno-analityczne są plikami stałymi, których okres przechowywania jest określony odgórnie przez ich dostawców. Informacje o okresie przechowywania są zawarte w widoku szczegółowym plików cookies.

Cyberbezpieczeństwo w sektorze edukacji: Jak chronić jednostki oświatowe przed atakami hakerów?

Tematy poruszane w tym artykule

Czy wiesz, że sektor edukacyjny jest najczęściej wybieranym celem przez hakerów? Jak wynika z danych Microsoft Security Intelligence, to właśnie ta branża stanowi obiekt prawie 64% wszystkich ataków złośliwego oprogramowania, co daje ponad 6 milionów incydentów rocznie. Liczba ta odpowiada populacji Danii – to tak, jakby każdy jej mieszkaniec, od przedszkolaka po emeryta, został zaatakowany przez hakerów w ciągu jednego roku. Skutki takich ataków mogą obejmować kradzież danych, uszkodzenie systemów i dalsze rozprzestrzenianie się infekcji w sieci instytucji.

Co więcej, aż 87% placówek edukacyjnych na świecie doświadczyło co najmniej jednego cyberataku. Niestety, w Polsce również dochodzi do takich incydentów – ataki hakerskie miały niedawno miejsce chociażby na Uniwersytecie Zielonogórskim czy Wyższej Szkole Gospodarki w Bydgoszczy.

Kształcąc się w zakresie cyberbezpieczeństwa, powinniśmy wiedzieć, że są to zagrożenia, których nie można bagatelizować lub odkładać na później. Dlatego w niniejszym artykule, przyjrzymy się głównym zagrożeniom cybernetycznym w edukacji oraz omówimy najlepsze praktyki zabezpieczeń.

W artykule pokażemy jak:

- chronić studentów i nauczycieli poprzez edukację cyfrową i cyberhigienę,

- efektywnie wdrażać programy szkoleniowe z cyberbezpieczeństwa dla personelu edukacyjnego,

- wdrożyć plan reagowania na incydenty.

Główne zagrożenia cybernetyczne w instytucjach edukacyjnych

Ataki ransomware

Jednym z najpopularniejszych i zarazem największych zagrożeń dotyczących cyberbezpieczeństwa w placówkach edukacyjnych są ataki ransomware. Występują one pod postacią złośliwego oprogramowania, które szyfruje dane ofiary, żądając okupu za ich odblokowanie.

Statystyki pokazują, że aż 75% placówek edukacyjnych doświadczyło takich ataków.

Ransomware może sparaliżować działanie całej organizacji, uniemożliwiając dostęp do krytycznych danych i systemów. Skutki mogą być bardzo poważne. Aż 56% uczelni zdecydowało się zapłacić żądany okup, aby tylko odzyskać zablokowane informacje.

Jak sobie radzić z takimi przypadkami? Jak się pewnie domyślasz, nie istnieje coś takiego jak honor wśród złodziei. Dlatego w Simplicity podzielamy zdanie, że nie warto płacić okupu z dwóch względów:

- Nigdy nie mamy pewności, że po przelaniu pieniędzy (zazwyczaj na anonimowy portfel kryptowalut) atakujący faktycznie przekaże nam klucze niezbędne do deszyfracji. Bo dlaczego miałby ryzykować, pozostawiając po sobie kolejne ślady i zawracać sobie tym głowę, skoro teraz musi myśleć o tym, w jaki sposób wyprać “zarobione” pieniądze?

- Skoro zaatakował nas raz, może zrobić to znów i to często dokładnie w ten sam sposób co poprzednio.

Co zatem robić? W sytuacji udanego ataku, poza przywróceniem zdolności operacyjnej, lepiej prześledzić dokładnie wektor ataku, eliminując tym samym wadliwe ogniwo naszej obrony. Zdarza się również, że atakujący żądają “podwójnego okupu”, czyli najpierw płacisz raz za klucze, a potem za nieudostępnienie danych. Nie warto jednak liczyć, że trafiliśmy na “uczciwą i honorową” grupę przestępczą, która po otrzymaniu od nas pieniędzy wywiąże się ze swoich obietnic.

Do tego dochodzi jeszcze jedna kwestia. Płacąc okup przyczyniamy się do fundowania organizacji przestępczych. Jeśli wszyscy przestaną płacić okupy, cyberprzestępcy nie będą mieli środków ani motywacji do ataków w przyszłości.

Phishing

Kolejnym poważnym zagrożeniem cybernetycznym są ataki phishingowe polegające na podszywaniu się pod zaufane podmioty w celu wyłudzenia poufnych informacji. Zazwyczaj wykorzystywane są tego wiadomości e-mail, reklamy lub strony internetowe. Tu również statystyki są bezlitosne, ponieważ około 30% reprezentantów sektora edukacyjnego przyznaje się, że w przeszłości padło ofiarą takich oszustw.

Phishing często stanowi pierwszy krok do poważniejszych naruszeń bezpieczeństwa, umożliwiając przestępcom zdobycie danych studentów, informacji finansowych lub dostępu do systemów instytucji.

Zagrożenia wewnętrzne

Istotnym, choć często bagatelizowanym ryzykiem, są zagrożenia wewnętrzne związane z dostępami studentów i pracowników do systemów, informacji i procesów, których znajomość może prowadzić do celowego lub nieświadomego udostępniania wrażliwych danych. Zagrożenia wynikające z takich działań obejmują przede wszystkim kradzież danych czy sabotaż systemów.

Ataki DDoS

Rosnącym problemem są również tzw. ataki DDoS (Distributed Denial of Service), polegające na przeciążeniu serwerów lub infrastruktury sieciowej dużą ilością fałszywego ruchu. Instytucje edukacyjne coraz częściej polegają na systemach online, przez co ataki hakerskie mogą skutkować zakłóceniami w dostępie do platform e-learningowych, systemów zarządzania uczelnią czy ważnych baz danych. A to może sparaliżować działanie całej placówki.

Zagrożenia związane z IoT

Dziś urządzenia z dostępem do internetu, takie jak tablet czy projektor, to nieodłączne elementy zajęć edukacyjnych. Trudno się dziwić, ponieważ pomagają tworzyć bardziej angażujące zajęcia oraz lepiej wyjaśnić pewne zagadnienia. Niestety, tego typu urządzenia to również potencjalne punkty ataku dla cyberprzestępców. Dlatego tak ważne jest zabezpieczanie urządzeń dydaktycznych.

Najlepsze praktyki zabezpieczeń w placówkach edukacyjnych

Uwierzytelnianie wieloskładnikowe

Jeśli chcemy zalogować się do jakiejkolwiek aplikacji edukacyjnej, pierwszym rekomendowanym krokiem ochrony przed cyberatakami jest wdrożenie uwierzytelniania wieloskładniowego (ang. multi-factor authentication, MFA). Metoda ta wymaga potwierdzania tożsamości użytkownika, poprzez podanie dwóch lub więcej niezależnych składników, np.: hasła i kodu otrzymanego na wskazany wcześniej numer telefonu.

Brzmi znajomo? Większość znanych firm takich jak Google, Meta czy Adobe już dawno wprowadziło tę opcję dla swoich użytkowników. Microsoft na przykład, poszedł o krok dalej, wprowadzając obowiązek logowania się przy użyciu:

- Microsoft Authenticator,

- SMS,

- połączenia głosowego,

- tokenów sprzętowych.

Wskazówka: Wybór sposobów uwierzytelniania powinien być zależy od indywidualnych preferencji lub potrzeb twoich użytkowników.

Ta praktyka stosowna przez jednego z liderów technologicznych na rynku pokazuje, jak ważne jest tego typu zabezpieczenie.

Ograniczenie uprawnień

Kolejne, co warto zrobić, to wprowadzić ograniczenia uprawnień dostępu i regularne przeglądy polityk haseł.

W tym celu radzimy wdrożyć zasadę najmniejszych przywilejów. Polega ona na tym, że użytkownicy mają dostęp tylko do tych zasobów, które są niezbędne do wykonywania ich obowiązków.

Regularne aktualizacje

Większość z nas nie przepada za aktualizacjami – szczególnie, jeśli wszystko działa poprawnie. Po co więc je robić? Głównym powodem są właśnie kwestie bezpieczeństwa. Nieaktualne wersje systemów są łatwym i częstym kąskiem dla hakerów.

W całym tym procesie konieczne jest zachowanie regularności, dlatego zalecamy ustawić harmonogram automatycznych aktualizacji. Oczywiście najlepiej najpierw przetestować na jednej bądź kilku maszynach, by upewnić się, że aktualizacja systemów nie wpływa na ich dostępność.

Tworzenie kopii zapasowych

A co zrobić w momencie, kiedy haker zablokuje twoje dane i będzie żądał okupu za ich udostępnienie? Albo gorzej – jeśli twoje dane po prostu przepadną? Aby zapobiec ich utracie, kluczowe jest tworzenie regularnych kopii zapasowych danych. Jeśli chodzi o ich częstotliwość, to polecamy zasadę 3-2-1, czyli: trzy kopie danych, na dwóch różnych nośnikach, z jedną kopią przechowywaną poza siedzibą.

Edukacja uczniów i personelu z zakresu cyberbezpieczeństwa

Choć zaawansowane systemy zabezpieczeń są ważne, to świadomy użytkownik stanowi najsilniejszą linię obrony przed cyberatakami. Dlatego regularne szkolenia z cyberbezpieczeństwa dla personelu i studentów, połączone z nauką najlepszych praktyk, znacząco zminimalizują ryzyko skutecznego ataku hakerskiego.

Przygotowując szkolenia z cyberbezpieczeństwa, kluczowe jest zrozumienie, że każda grupa w społeczności akademickiej ma inne potrzeby i wyzwania. Student korzystający z platformy e-learningowej styka się z innymi zagrożeniami niż pracownik administracji przetwarzający dane osobowe czy wykładowca zarządzający systemem ocen.

Dlatego programy szkoleniowe muszą być precyzyjnie dostosowane do specyfiki każdej grupy. Studenci potrzebują przede wszystkim praktycznej wiedzy o bezpiecznym korzystaniu z internetu i nowoczesnych narzędzi edukacyjnych, takich jak ChatGPT czy platformy e-learningowe. Natomiast personel uczelni wymaga bardziej zaawansowanego podejścia – od szkoleń z prawidłowego przetwarzania danych osobowych, przez umiejętność rozpoznawania potencjalnych zagrożeń, aż po znajomość procedur reagowania na incydenty bezpieczeństwa.

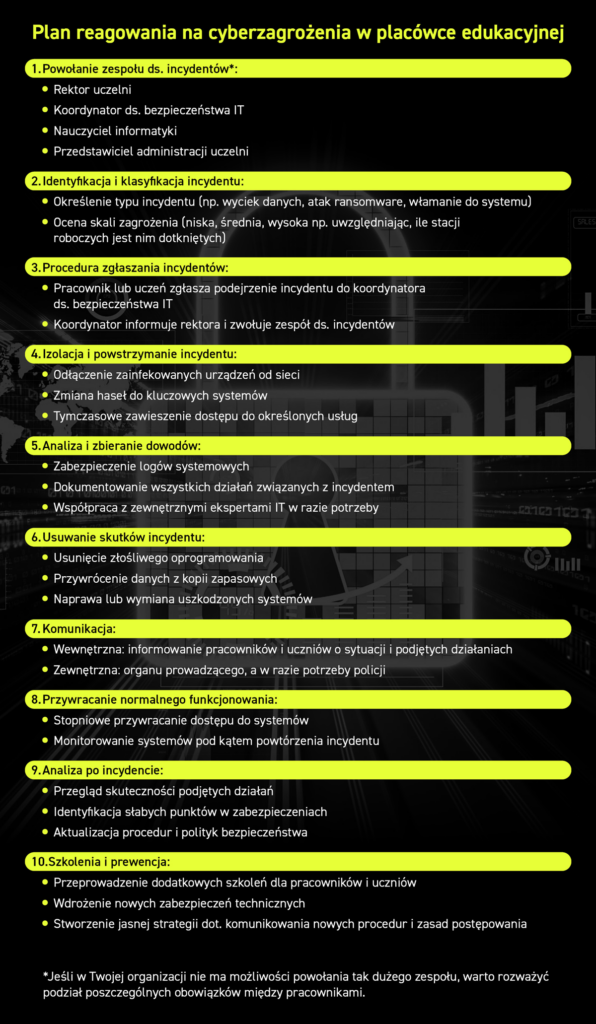

Plan reagowania na incydenty

Nawet najlepsze zabezpieczenia nie gwarantują 100% ochrony, dlatego każda placówka edukacyjna powinna mieć przygotowany plan reagowania na incydenty bezpieczeństwa. Taki dokument określa nie tylko role i odpowiedzialności poszczególnych osób, ale także procedury komunikacji kryzysowej i konkretne działania do podjęcia w przypadku różnych typów cyberataków. Aby ułatwić Ci start, przygotowaliśmy przykładowy plan, który możesz pobrać i dostosować do potrzeb swojej instytucji.

Ochrona infrastruktury

Zapory sieciowe i oprogramowanie antywirusowe to najbardziej popularne środki zabezpieczeń, które wdrożyło już wiele uczelni. Niestety, w obliczu rosnącej liczby ataków na placówki edukacyjne oraz powstawania coraz bardziej zaawansowanych zagrożeń cybernetycznych (takich jak chociażby te, które wymieniliśmy w poprzedniej sekcji), takie działania mogą nie wystarczyć.

Kluczowa jest implementacja dwóch systemów ochrony. Pierwszy to zapory nowej generacji (NGFW), blokujące niebezpieczny ruch sieciowy. Drugi to systemy wykrywania zagrożeń (EDR), które wychwytują podejrzane zachowania i wysyłają alerty administratorów.

Szczególną uwagę warto zwrócić na ochronę poczty elektronicznej, która często jest punktem wejścia dla cyberataków. Aby zminimalizować ryzyko, zwróć uwagę na następujące aspekty:

- adres nadawcy – cyberprzestępcy często stosują adresy łudząco podobne do prawdziwych, wprowadzając subtelne modyfikacje;

- temat i treść wiadomości – oszuści używają nagłówków mających wzbudzić poczucie pilności lub lęku, np. „Uwaga: Twoje konto zostanie zablokowane”;

- błędy językowe – renomowane firmy dbają o poprawność gramatyczną i ortograficzną swoich komunikatów. Przestępcy – niekoniecznie;

- linki i załączniki od nieznanych nadawców – aby uniknąć zagrożenia, możesz sprawdzić rzeczywisty adres URL, najeżdżając kursorem na link (bez klikania);

- wymagane informacje – pamiętaj, że wiarygodne organizacje nigdy nie proszą o podanie poufnych informacji, takich jak hasła, numery kart płatniczych czy dane osobowe drogą mailową;

- niespodziewane wiadomości – kliknięcie w link w mailu zachęcającym do pobrania „nowego i darmowego” oprogramowania edukacyjnego, które rzekomo pomoże uczniom w nauce, może zainstalować złośliwe oprogramowanie na komputerze;

- certyfikat SSL na stronie logowania – upewnij się, czy adres URL strony logowania rozpoczyna się od „https”. Brak tego zabezpieczenia powinien wzbudzić Twoją podejrzliwość.

Więcej informacji na temat bezpieczeństwa skrzynki mailowej oraz haseł znajdziesz w naszym dokumencie “Security awareness na 5+, czyli kilka słów o cyberhigienie”.

Dla powszechnie używanych w instytucjach edukacyjnych sieci Wi-Fi zaleca się stosowanie najnowszych protokołów bezpieczeństwa, takich jak WPA3, oraz wdrożenie systemów kontroli dostępu do sieci (ang. Network Access Control, NAC), które sprawdzają, czy dany użytkownik lub urządzenie może połączyć się z daną siecią.

Warto też stworzyć VPN jako sposób dostępu zdalnego do zasobów naszej uczelni. Oczywiście, tak jak wspominaliśmy wcześniej, polecamy zastosować uwierzytelnienie wieloskładnikowe przy połączeniu z VPN, aby zminimalizować ryzyko nieuprawnionego dostępu do naszej sieci wewnętrznej z internetu.

Polityka BYOD

Znaczna część incydentów bezpieczeństwa na uczelniach związana jest z niewłaściwym użyciem urządzeń prywatnych. W związku z powyższym, warto jest opracować szczegółową politykę BYOD (Bring Your Own Device), która określałaby zasady korzystania z prywatnych urządzeń w sieci uczelnianej. W Internecie znajdziesz wiele przykładowych templatek, które możesz odpowiednio dopasować do specyfiki Twojej organizacji.

Współpraca z zewnętrznymi ekspertami

Współpraca z firmami IT specjalizującymi się w cyberbezpieczeństwie to świetne rozwiązanie, kiedy instytucja edukacyjna nie ma wystarczającej wiedzy specjalistycznej, aby zapewnić bezpieczeństwo we własnym zakresie. Możesz skorzystać z doświadczenia firm zewnętrznych, które wesprą Twoją organizację w przeprowadzeniu audytów bezpieczeństwa umożliwiających kompleksową ocenę stanu zabezpieczeń poprzez analizę polityk bezpieczeństwa, konfigurację systemów i praktyk użytkowników, a dzięki realizacji testów penetracyjnych symulujących rzeczywiste ataki ujawniają faktyczne słabości systemów.

Rola edukacji cyfrowej i cyberhigieny w ochronie studentów i wykładowców

Edukacja cyfrowa i cyberhigiena odgrywają kluczową rolę w ochronie studentów i wykładowców przed zagrożeniami w sieci. Skuteczne programy edukacyjne powinny obejmować szeroki zakres tematów, w tym rozpoznawanie phishingu, bezpieczne korzystanie z mediów społecznościowych oraz podstawy higieny cyfrowej. Szczególny nacisk radzimy kłaść na edukację w zakresie zagrożeń specyficznych dla sektora edukacyjnego, takich jak cyberprzemoc czy naruszenia prywatności.

Aby były one w pełni skuteczne, powinny być dostosowane do różnych grup odbiorców (np. nauczyciele, studenci, personel administracyjny) i wiekowych, a także obejmować praktyczne ćwiczenia, które pozwolą utrwalić wiedzę.

Jak wdrażać programy szkoleniowe z zakresu bezpieczeństwa IT dla personelu edukacyjnego

Skuteczne szkolenia z bezpieczeństwa IT wymagają odpowiedniego podejścia. Kluczowe jest używanie prostego, zrozumiałego języka bez nadmiaru technicznych terminów. Dzięki temu treści będą przystępne dla wszystkich pracowników, niezależnie od ich wiedzy technicznej.

Programy szkoleniowe powinny bazować na rzeczywistych przykładach. Pokazywanie autentycznych przypadków cyberataków w sektorze edukacji pomaga lepiej zrozumieć skalę zagrożeń i motywuje do przestrzegania zasad bezpieczeństwa.

By zwiększyć efektywność szkoleń, warto wprowadzić elementy interaktywne. Symulacje ataków phishingowych czy praktyczne warsztaty pozwalają uczestnikom zastosować zdobytą wiedzę w praktyce.

Podsumowanie

W świecie edukacji nie możemy już dłużej odkładać tematu cyberbezpieczeństwa na później, licząc na szczęśliwy los. Rzeczywistość jest brutalna – co sekundę pojawia się nowe zagrożenie, a hakerzy coraz częściej wybierają placówki edukacyjne jako swój cel.

Statystyki są alarmujące. Aż 64% reprezentantów instytucji edukacyjnych uważa, że ich istniejąca infrastruktura IT nie jest wystarczająca do ochrony przed cyberatakami. To niepokojące, zwłaszcza gdy weźmiemy pod uwagę wartość przechowywanych danych – od krytycznych informacji badawczych po wrażliwe dane osobowe studentów i pracowników. Utrata tych informacji może mieć katastrofalne skutki, zarówno finansowe, jak i wizerunkowe.

Pamiętaj, że świecie cyberbezpieczeństwa nie ma linii mety – to ciągły wyścig z przestępcami o krok do przodu. Nawet jeśli dziś Twoja instytucja jest dobrze zabezpieczona, jutro może pojawić się zupełnie nowe zagrożenie. Dlatego ochrona przed cyberatakami wymaga ciągłej czujności i regularnych aktualizacji zabezpieczeń.